informationssäkerhet är en anledning till oro för alla organisationer, inklusive de som lägger ut viktig affärsverksamhet till tredjepartsleverantörer (t.ex. SaaS, cloud-computing providers). Rättmätigt så, eftersom felbehandlade data-särskilt av program och nätverkssäkerhetsleverantörer – kan lämna företag sårbara för attacker, såsom datastöld, utpressning och malware installation.,

SOC 2 är ett revisionsförfarande som säkerställer att dina tjänsteleverantörer säkert hanterar dina data för att skydda din organisations intressen och dess kunders integritet. För säkerhetsmedvetna företag är SOC 2-överensstämmelse ett minimalt krav när man överväger en SaaS-leverantör.

Vad är SOC 2

utvecklad av American Institute of CPAs (AICPA) definierar SOC 2 kriterier för hantering av kunddata baserat på fem ”trust service principles”—säkerhet, tillgänglighet, bearbetningsintegritet, sekretess och integritet.,

till skillnad från PCI DSS, som har mycket strikta krav, är SOC 2-rapporter unika för varje organisation. I enlighet med specifika affärsmetoder utformar var och en sina egna kontroller för att följa en eller flera av förtroendeprinciperna.

dessa interna rapporter ger dig (tillsammans med tillsynsmyndigheter, affärspartners, leverantörer etc.) med viktig information om hur din tjänsteleverantör hanterar data.,

det finns två typer av SOC-rapporter:

- Type I beskriver en leverantörs system och om deras design är lämplig för att uppfylla relevanta förtroendeprinciper.

- typ II beskriver systemens operativa effektivitet.

SOC 2 certifiering

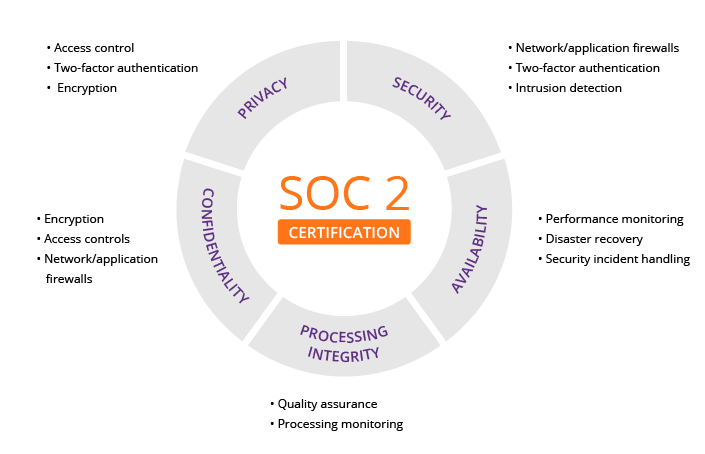

SOC 2 certifiering utfärdas av externa revisorer. De bedömer i vilken utsträckning en leverantör uppfyller en eller flera av de fem förtroendeprinciperna som bygger på de befintliga systemen och processerna.

Trust-principerna är uppdelade enligt följande:

1., Säkerhet

säkerhetsprincipen avser skydd av systemresurser mot obehörig åtkomst. Åtkomstkontroller hjälper till att förhindra potentiellt systemmissbruk, stöld eller obehörigt avlägsnande av data, missbruk av programvara och felaktig ändring eller utlämnande av information.

it-säkerhetsverktyg som nätverks-och webbapplikations brandväggar (WAFs), tvåfaktorsautentisering och intrångsdetektering är användbara för att förhindra säkerhetsöverträdelser som kan leda till obehörig åtkomst av system och data.

2., Tillgänglighet

principen tillgänglighet avser tillgängligheten av systemet, produkter eller tjänster enligt ett avtal eller servicenivåavtal (SLA). Som sådan fastställs den lägsta acceptabla prestandanivån för systemets tillgänglighet av båda parter.

denna princip gäller inte systemets funktionalitet och användbarhet, men omfattar säkerhetsrelaterade kriterier som kan påverka tillgängligheten. Övervakning nätverksprestanda och tillgänglighet, webbplats failover och hantering av säkerhetsincidenter är avgörande i detta sammanhang.

3., Behandlingsintegritet

principen om behandlingsintegritet behandlar huruvida ett system uppnår sitt syfte eller inte (dvs. levererar rätt data till rätt pris vid rätt tidpunkt). Följaktligen måste databehandlingen vara fullständig, giltig, korrekt, aktuell och auktoriserad.

bearbetningsintegriteten innebär dock inte nödvändigtvis dataintegritet. Om uppgifter innehåller fel innan de förs in i systemet, är det vanligtvis inte bearbetningsenhetens ansvar att upptäcka dem., Övervakning av databehandling, tillsammans med kvalitetssäkringsförfaranden, kan bidra till att säkerställa bearbetningsintegriteten.

4. Sekretess

Data anses vara konfidentiella om dess åtkomst och utlämnande är begränsat till en viss uppsättning personer eller organisationer. Exempel kan vara uppgifter som endast är avsedda för företagets personal, affärsplaner, immateriella rättigheter, interna prislistor och andra typer av känslig finansiell information.

kryptering är en viktig kontroll för att skydda sekretessen under överföringen., Nätverks-och applikations brandväggar, tillsammans med rigorösa åtkomstkontroller, kan användas för att skydda information som behandlas eller lagras på datorsystem.

5. Sekretess

sekretessprincipen behandlar systemets insamling, användning, lagring, avslöjande och bortskaffande av personuppgifter i enlighet med en organisations integritetsmeddelande, samt med kriterier som anges i AICPA: s allmänt accepterade integritetsprinciper (GAPP).

personlig identifierbar information (PII) avser detaljer som kan skilja en individ (t.ex. namn, adress, personnummer)., Vissa personuppgifter som rör hälsa, ras, sexualitet och religion anses också känsliga och kräver i allmänhet en extra skyddsnivå. Kontroller måste införas för att skydda alla PII från obehörig åtkomst.

se hur Imperva Data Protection kan hjälpa dig med SOC 2 efterlevnad.

vikten av SOC 2-överensstämmelse

medan SOC 2-överensstämmelse inte är ett krav för SaaS och cloud computing-leverantörer, kan dess roll för att säkra dina data inte överskattas.,

Imperva genomgår regelbundna revisioner för att säkerställa att kraven i var och en av de fem förtroendeprinciperna uppfylls och att vi fortsätter att följa SOC 2. Överensstämmelse sträcker sig till alla tjänster vi tillhandahåller, inklusive webbapplikationssäkerhet, DDoS-skydd, innehållsleverans genom vår CDN, lastbalansering och Attack Analytics.