Informationssicherheit ist ein Grund zur Besorgnis für alle Organisationen, einschließlich derjenigen, die wichtige Geschäftsvorgänge an Drittanbieter auslagern (z. B. SaaS, Cloud-Computing-Anbieter). Zu Recht, da falsche Daten-insbesondere von Anwendungs—und Netzwerksicherheitsanbietern-Unternehmen anfällig für Angriffe wie Datendiebstahl, Erpressung und Malware-Installation machen können.,

SOC 2 ist ein Prüfverfahren, das sicherstellt, dass Ihre Dienstleister Ihre Daten sicher verwalten, um die Interessen Ihrer Organisation und die Privatsphäre ihrer Kunden zu schützen. Für sicherheitsbewusste Unternehmen ist die SOC 2-Konformität eine minimale Anforderung, wenn Sie einen SaaS-Anbieter in Betracht ziehen.

Was ist SOC 2

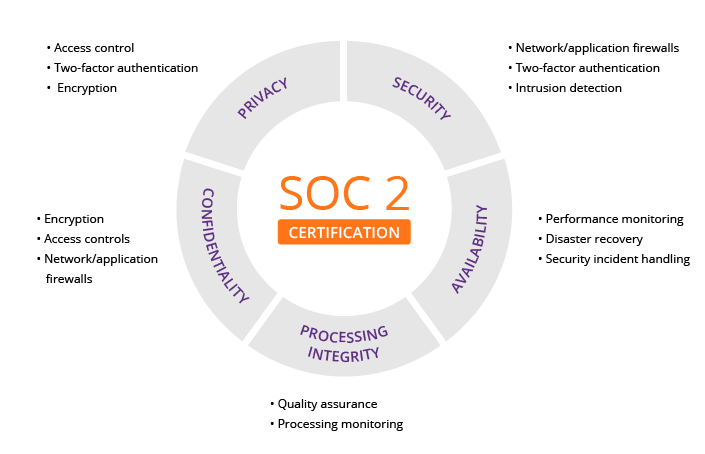

Das vom American Institute of CPAs (AICPA) entwickelte SOC 2 definiert Kriterien für die Verwaltung von Kundendaten basierend auf fünf „Trust Service Principles“—Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz.,

Im Gegensatz zu PCI DSS, das sehr strenge Anforderungen hat, sind SOC 2-Berichte für jede Organisation eindeutig. Im Einklang mit bestimmten Geschäftspraktiken entwirft jeder seine eigenen Kontrollen, um einem oder mehreren der Vertrauensgrundsätze zu entsprechen.

Diese internen Berichte liefern Ihnen (zusammen mit Aufsichtsbehörden, Geschäftspartnern, Lieferanten usw.) mit wichtigen Informationen darüber, wie Ihr Dienstleister Daten verwaltet.,

Es gibt zwei Arten von SOC-Berichten:

- Typ I beschreibt die Systeme eines Anbieters und ob ihr Design den relevanten Vertrauensgrundsätzen entspricht.

- Typ II beschreibt die betriebliche Wirksamkeit dieser Systeme.

SOC 2-Zertifizierung

Die SOC 2-Zertifizierung wird von externen Auditoren ausgestellt. Sie bewerten, inwieweit ein Anbieter einen oder mehrere der fünf Vertrauensgrundsätze auf der Grundlage der bestehenden Systeme und Prozesse einhält.

Vertrauen Grundsätze sind wie folgt unterteilt:

1., Sicherheit

Das Sicherheitsprinzip bezieht sich auf den Schutz von Systemressourcen vor unbefugtem Zugriff. Zugriffskontrollen verhindern potenziellen Systemmissbrauch, Diebstahl oder unbefugte Entfernung von Daten, Missbrauch von Software und unsachgemäße Änderung oder Offenlegung von Informationen.

IT-Sicherheitstools wie Netzwerk-und Web Application Firewalls (WAFs), Zwei-Faktor-Authentifizierung und Intrusion Detection sind nützlich, um Sicherheitsverletzungen zu verhindern, die zu unbefugtem Zugriff auf Systeme und Daten führen können.

2., Verfügbarkeit

Das Verfügbarkeitsprinzip bezieht sich auf die Zugänglichkeit des Systems, der Produkte oder Dienstleistungen gemäß einem Vertrag oder einer Service Level Agreement (SLA). Daher wird das minimal akzeptable Leistungsniveau für die Systemverfügbarkeit von beiden Parteien festgelegt.

Dieses Prinzip bezieht sich nicht auf Systemfunktionalität und Benutzerfreundlichkeit, sondern beinhaltet sicherheitsbezogene Kriterien, die sich auf die Verfügbarkeit auswirken können. Die Überwachung der Netzwerkleistung und-verfügbarkeit, des Site-Failovers und der Behandlung von Sicherheitsvorfällen ist in diesem Zusammenhang von entscheidender Bedeutung.

3., Verarbeitungsintegrität

Das Prinzip der Verarbeitungsintegrität befasst sich damit, ob ein System seinen Zweck erfüllt (d. H. Die richtigen Daten zum richtigen Preis zur richtigen Zeit liefert). Dementsprechend muss die Datenverarbeitung vollständig, gültig, genau, zeitnah und autorisiert sein.

Verarbeitungsintegrität bedeutet jedoch nicht unbedingt Datenintegrität. Wenn Daten Fehler enthalten, bevor sie in das System eingegeben werden, liegt deren Erkennung normalerweise nicht in der Verantwortung der Verarbeitungseinheit., Die Überwachung der Datenverarbeitung in Verbindung mit Qualitätssicherungsverfahren kann zur Gewährleistung der Verarbeitungsintegrität beitragen.

4. Vertraulichkeit

Daten gelten als vertraulich, wenn ihr Zugriff und ihre Offenlegung auf eine bestimmte Gruppe von Personen oder Organisationen beschränkt ist. Beispiele können Daten enthalten, die nur für Mitarbeiter des Unternehmens bestimmt sind, sowie Geschäftspläne, geistiges Eigentum, interne Preislisten und andere Arten sensibler Finanzinformationen.

Die Verschlüsselung ist eine wichtige Kontrolle zum Schutz der Vertraulichkeit während der Übertragung., Netzwerk-und Anwendungs-Firewalls können zusammen mit strengen Zugriffskontrollen verwendet werden, um Informationen zu schützen, die auf Computersystemen verarbeitet oder gespeichert werden.

5. Datenschutz

Das Datenschutzprinzip befasst sich mit der Erfassung, Verwendung, Aufbewahrung, Offenlegung und Entsorgung personenbezogener Daten im Einklang mit der Datenschutzerklärung einer Organisation sowie mit Kriterien, die in den allgemein anerkannten Datenschutzgrundsätzen (GAPP) der AICPA festgelegt sind.

Personenbezogene Daten (PII) beziehen sich auf Details, die eine Person unterscheiden können (z. B. Name, Adresse, Sozialversicherungsnummer)., Einige personenbezogene Daten in Bezug auf Gesundheit, Rasse, Sexualität und Religion gelten ebenfalls als sensibel und erfordern im Allgemeinen ein zusätzliches Schutzniveau. Kontrollen müssen eingerichtet werden, um alle PII vor unbefugtem Zugriff zu schützen.

Sehen Sie, wie Imperva Data Protection Ihnen bei der SOC 2-Konformität helfen kann.

Die Bedeutung der SOC 2-Konformität

Während die SOC 2-Konformität für SaaS-und Cloud-Computing-Anbieter keine Voraussetzung ist, kann ihre Rolle bei der Sicherung Ihrer Daten nicht überbewertet werden.,

Imperva wird regelmäßig Audits unterzogen, um sicherzustellen, dass die Anforderungen jedes der fünf Vertrauensgrundsätze erfüllt sind und dass wir SOC 2-konform bleiben. Compliance erstreckt sich auf alle von uns angebotenen Dienste, einschließlich Webanwendungssicherheit, DDoS-Schutz, Bereitstellung von Inhalten über unser CDN, Load Balancing und Angriffsanalysen.