segurança da informação é motivo de preocupação para todas as organizações, incluindo aquelas que terceirizam a operação de negócios chave para fornecedores terceiros (por exemplo, SaaS, provedores de computação em nuvem). Por direito, desde que dados mal manuseados-especialmente por fornecedores de aplicações e segurança de rede—podem deixar as empresas vulneráveis a ataques, como roubo de dados, extorsão e instalação de malware.,

SOC 2 é um procedimento de auditoria que garante aos seus prestadores de serviços a gestão segura dos seus dados para proteger os interesses da sua organização e a privacidade dos seus clientes. Para as empresas conscientes da segurança, a conformidade SOC 2 é um requisito mínimo quando se considera um provedor SaaS.

What is SOC 2

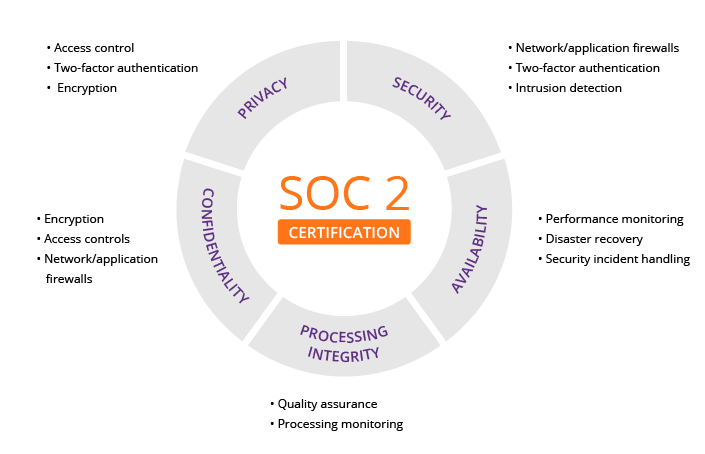

desenvolvido pelo American Institute of CPAs (AICPA), SOC 2 define critérios para a gestão de dados de clientes com base em cinco “princípios de serviço de confiança”—segurança, disponibilidade, integridade de processamento, confidencialidade e Privacidade.,

Ao contrário de PCI DSS, que tem requisitos muito rígidos, os relatórios SOC 2 são únicos para cada organização. De acordo com práticas comerciais específicas, cada um desenha seus próprios controles para cumprir com um ou mais dos princípios de confiança.estes relatórios internos fornecem-lhe (juntamente com reguladores, parceiros comerciais, fornecedores, etc.) com informações importantes sobre como seu provedor de Serviços gerencia dados.,

Existem dois tipos de relatórios SOC:

- Tipo I descreve os sistemas de um fornecedor e se o seu design é adequado para cumprir os princípios de confiança relevantes.Tipo II detalha a eficácia operacional desses sistemas.

SOC 2 a certificação

SOC 2 é emitida por auditores externos. Avaliam em que medida um vendedor cumpre um ou mais dos cinco princípios de confiança baseados nos sistemas e processos em vigor.os princípios da confiança são repartidos da seguinte forma:

1., O princípio de segurança refere-se à protecção dos recursos do sistema contra o acesso não autorizado. Controles de acesso ajudam a prevenir potenciais abusos do sistema, roubo ou remoção não autorizada de dados, mau uso de software, e alteração ou divulgação indevida de informações.ferramentas de segurança de TI como firewalls (wafs), autenticação de dois fatores e detecção de intrusão são úteis para prevenir falhas de segurança que podem levar ao acesso não autorizado de sistemas e dados.2., Disponibilidade

O princípio da disponibilidade refere-se à acessibilidade do sistema, produtos ou serviços, conforme estipulado por um contrato ou acordo de nível de serviço (SLA). Como tal, o nível mínimo de desempenho aceitável para a disponibilidade do sistema é fixado por ambas as partes.

Este princípio não aborda a funcionalidade e usabilidade do sistema, mas envolve critérios relacionados com a segurança que podem afetar a disponibilidade. Monitorar o desempenho e Disponibilidade da rede, a falha no site e o tratamento de incidentes de segurança são críticos neste contexto.3., O princípio da integridade do processamento aborda se um sistema atinge ou não o seu propósito (ou seja, entrega os dados certos ao preço certo no momento certo). Assim, o tratamento de dados deve ser completo, válido, preciso, oportuno e autorizado.no entanto, a integridade do processamento não implica necessariamente a integridade dos dados. Se os dados contiverem erros antes de serem introduzidos no sistema, a sua detecção não é normalmente da responsabilidade da entidade de processamento., O acompanhamento do processamento de dados, juntamente com procedimentos de garantia da qualidade, pode ajudar a garantir a integridade do processamento.4. Confidencialidade os dados são considerados confidenciais se o seu acesso e Divulgação se restringirem a um determinado conjunto de pessoas ou organizações. Os exemplos podem incluir dados destinados apenas ao pessoal da empresa, bem como planos de negócios, propriedade intelectual, listas internas de preços e outros tipos de informações financeiras sensíveis.a encriptação é um importante controlo para proteger a confidencialidade durante a transmissão., Firewalls de rede e aplicação, juntamente com controles de acesso rigorosos, podem ser usados para proteger informações que estão sendo processadas ou armazenadas em sistemas de computador.5. Privacidade

A privacidade de princípio trata do sistema de coleta, o uso, a conservação, a divulgação e eliminação de informações pessoais em conformidade com uma organização política de privacidade, bem como com os critérios estabelecidos em AICPA geralmente aceitos princípios de privacidade (GAPP).

informações pessoais identificáveis (PII) refere-se a detalhes que podem distinguir um indivíduo (por exemplo, nome, endereço, número de segurança social)., Alguns dados pessoais relacionados com a saúde, raça, sexualidade e religião também são considerados sensíveis e geralmente requerem um nível adicional de proteção. Os controlos devem ser postos em prática para proteger todos os PII de acesso não autorizado.

ver como a protecção de dados da Imperva pode ajudá-lo com a conformidade da SOC 2.

a importância da conformidade SOC 2

enquanto a conformidade SOC 2 não é um requisito para SaaS e fornecedores de computação em nuvem, o seu papel na segurança dos seus dados não pode ser exagerado.,a Imperva passa por auditorias regulares para garantir que os requisitos de cada um dos cinco princípios de confiança sejam cumpridos e que permaneçamos conformes com o SOC 2. A conformidade se estende a todos os serviços que fornecemos, incluindo segurança de aplicações web, Proteção DDoS, entrega de conteúdo através de nossa CDN, balanceamento de carga e Análise de ataque.