bezpieczeństwo informacji jest powodem do obaw dla wszystkich organizacji, w tym tych, które zlecają kluczowe operacje biznesowe zewnętrznym dostawcom(np. Słusznie, ponieważ źle obsługiwane dane—zwłaszcza przez dostawców aplikacji i zabezpieczeń sieciowych-mogą narażać przedsiębiorstwa na ataki, takie jak kradzież danych, wymuszenia i instalacja złośliwego oprogramowania.,

SOC 2 to procedura audytu, która zapewnia usługodawcom bezpieczne zarządzanie danymi w celu ochrony interesów organizacji i prywatności jej klientów. Dla firm dbających o bezpieczeństwo zgodność z SOC 2 jest minimalnym wymogiem przy rozważaniu dostawcy SaaS.

Co to jest SOC 2

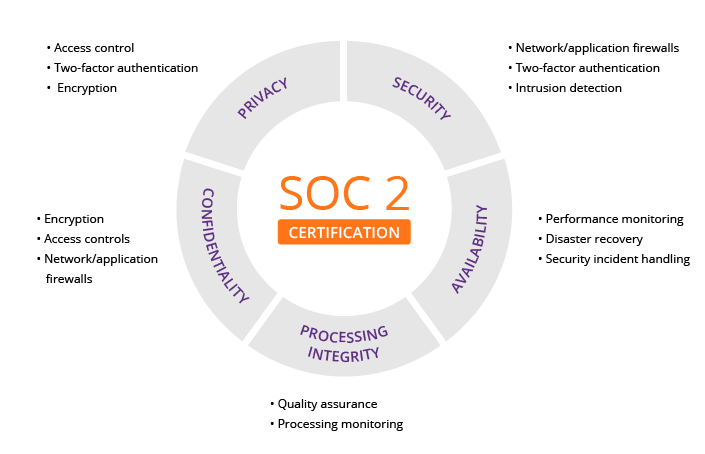

opracowany przez amerykański Instytut CPAs (AICPA), SOC 2 definiuje kryteria zarządzania danymi klientów w oparciu o pięć „zasad usługi zaufania”—bezpieczeństwo, dostępność, integralność przetwarzania, poufność i prywatność.,

w przeciwieństwie do PCI DSS, który ma bardzo sztywne wymagania, raporty SOC 2 są unikalne dla każdej organizacji. Zgodnie z konkretnymi praktykami biznesowymi, każdy projektuje własne mechanizmy kontrolne, aby były zgodne z jedną lub kilkoma zasadami zaufania.

te wewnętrzne raporty dostarczają ci (wraz z regulatorami, partnerami biznesowymi, dostawcami itp.) z ważnymi informacjami o tym, w jaki sposób usługodawca zarządza danymi.,

istnieją dwa rodzaje raportów SOC:

- typ I opisuje systemy dostawcy i czy ich konstrukcja jest odpowiednia do spełnienia odpowiednich zasad zaufania.

- typ II określa efektywność operacyjną tych systemów.

certyfikacja SOC 2

certyfikacja SOC 2 jest wydawana przez audytorów zewnętrznych. Oceniają one stopień, w jakim sprzedawca przestrzega co najmniej jednej z pięciu zasad zaufania opartych na istniejących systemach i procesach.

Zasady zaufania są podzielone w następujący sposób:

1., Bezpieczeństwo

zasada bezpieczeństwa odnosi się do ochrony zasobów systemowych przed nieautoryzowanym dostępem. Kontrola dostępu pomaga zapobiec potencjalnemu nadużyciu systemu, kradzieży lub nieautoryzowanemu usunięciu danych, niewłaściwemu wykorzystaniu oprogramowania oraz niewłaściwej zmianie lub ujawnieniu informacji.

narzędzia bezpieczeństwa IT, takie jak zapory sieciowe i aplikacji internetowych (WAFs), uwierzytelnianie dwuskładnikowe i wykrywanie włamań, są przydatne w zapobieganiu naruszeniom bezpieczeństwa, które mogą prowadzić do nieautoryzowanego dostępu do systemów i danych.

2., Dostępność

zasada dostępności odnosi się do dostępności systemu, produktów lub usług zgodnie z umową lub umową o poziomie usług (SLA). W związku z tym minimalny dopuszczalny poziom wydajności dla dostępności systemu jest ustalany przez obie strony.

zasada ta nie odnosi się do funkcjonalności i użyteczności systemu, ale obejmuje kryteria związane z bezpieczeństwem, które mogą mieć wpływ na dostępność. Monitorowanie wydajności i dostępności sieci, przełączanie awaryjne w miejscu pracy oraz obsługa incydentów bezpieczeństwa mają w tym kontekście kluczowe znaczenie.

3., Integralność przetwarzania

zasada integralności przetwarzania odnosi się do tego, czy system osiąga swój cel (tj. dostarcza właściwe dane po odpowiedniej cenie we właściwym czasie). W związku z tym przetwarzanie danych musi być kompletne, ważne, dokładne, terminowe i autoryzowane.

jednak integralność przetwarzania niekoniecznie oznacza integralność danych. Jeśli dane zawierają błędy przed wprowadzeniem do systemu, ich wykrycie zwykle nie jest obowiązkiem podmiotu przetwarzającego., Monitorowanie przetwarzania danych w połączeniu z procedurami zapewniania jakości może pomóc w zapewnieniu integralności przetwarzania.

4. Poufność

dane są uważane za poufne, jeśli ich dostęp i ujawnienie jest ograniczone do określonej grupy osób lub organizacji. Przykładami mogą być dane przeznaczone wyłącznie dla pracowników firmy, a także biznesplany, własność intelektualna, wewnętrzne cenniki i inne rodzaje wrażliwych informacji finansowych.

szyfrowanie jest ważną kontrolą dla ochrony poufności podczas transmisji., Zapory sieciowe i aplikacyjne wraz z rygorystycznymi kontrolami dostępu mogą być używane do ochrony informacji przetwarzanych lub przechowywanych w systemach komputerowych.

5. Prywatność

zasada prywatności odnosi się do gromadzenia, wykorzystywania, przechowywania, ujawniania i usuwania danych osobowych przez system zgodnie z Polityką Prywatności organizacji, a także z kryteriami określonymi w ogólnie przyjętych zasadach prywatności AICPA (GAPP).

dane osobowe (PII) odnoszą się do danych, które mogą odróżnić daną osobę (np. imię i nazwisko, adres, numer ubezpieczenia społecznego)., Niektóre dane osobowe dotyczące zdrowia, rasy, seksualności i religii są również uważane za wrażliwe i generalnie wymagają dodatkowego poziomu ochrony. Należy wprowadzić środki kontroli w celu ochrony wszystkich PII przed nieautoryzowanym dostępem.

zobacz, jak ochrona danych Imperva może pomóc w zapewnieniu zgodności z SOC 2.

znaczenie zgodności z SOC 2

chociaż zgodność z SOC 2 nie jest wymogiem dla dostawców usług SaaS i cloud computing, jej rola w zabezpieczeniu danych nie może być zawyżona.,

Imperva podlega regularnym audytom, aby upewnić się, że wymagania każdej z pięciu zasad zaufania są spełnione i że pozostajemy zgodni z SOC 2. Zgodność obejmuje wszystkie świadczone przez nas usługi, w tym Bezpieczeństwo aplikacji internetowych, ochronę przed atakami DDoS, dostarczanie treści za pośrednictwem CDN, równoważenie obciążenia i analizę ataków.