Informatiebeveiliging is een reden tot bezorgdheid voor alle organisaties, inclusief organisaties die belangrijke bedrijfsactiviteiten uitbesteden aan externe leveranciers (bijv. SaaS, cloud-computing providers). Terecht, omdat verkeerd gebruik van gegevens-vooral door applicatieproviders en netwerkbeveiligingsproviders-bedrijven kwetsbaar kunnen maken voor aanvallen, zoals diefstal van gegevens, afpersing en malware-installatie.,

SOC 2 is een auditprocedure die ervoor zorgt dat uw serviceproviders uw gegevens veilig beheren om de belangen van uw organisatie en de privacy van haar klanten te beschermen. Voor beveiligingsbewuste bedrijven is SOC 2-naleving een minimale vereiste bij het overwegen van een SaaS-provider.

Wat is SOC 2

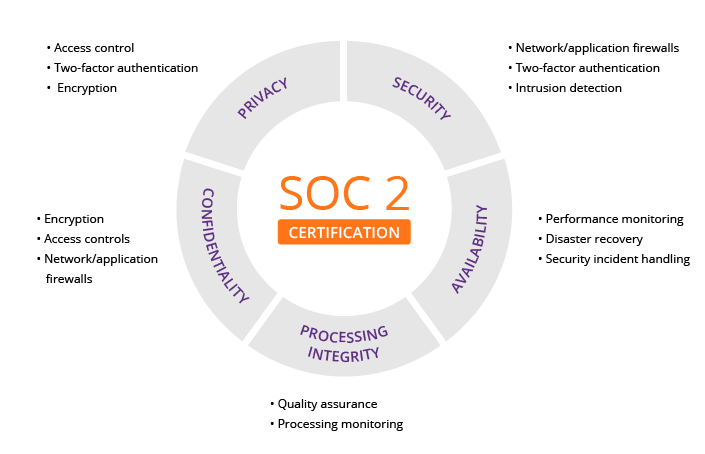

ontwikkeld door het American Institute of CPAs (AICPA), SOC 2 definieert criteria voor het beheer van klantgegevens op basis van vijf “trust service principles”—veiligheid, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy.,

In tegenstelling tot PCI DSS, die zeer strenge eisen heeft, zijn SOC 2-rapporten uniek voor elke organisatie. In overeenstemming met specifieke bedrijfspraktijken ontwerpt elk zijn eigen controles om te voldoen aan een of meer van de vertrouwensbeginselen.

deze interne rapporten bieden u (samen met toezichthouders, zakelijke partners, leveranciers, enz.) met belangrijke informatie over hoe uw serviceprovider gegevens beheert.,

Er zijn twee soorten SOC-rapporten:

- Type I beschrijft de systemen van een leverancier en of het ontwerp ervan geschikt is om te voldoen aan relevante vertrouwensbeginselen.

- Type II geeft de operationele doeltreffendheid van deze systemen aan.

SOC 2-certificering

SOC 2-certificering wordt afgegeven door externe auditors. Zij beoordelen de mate waarin een verkoper voldoet aan een of meer van de vijf vertrouwensprincipes op basis van de bestaande systemen en processen.

Trust principles zijn als volgt onderverdeeld:

1., Beveiliging

het beveiligingsprincipe heeft betrekking op de bescherming van systeembronnen tegen onbevoegde toegang. Toegangscontroles helpen mogelijk systeemmisbruik, diefstal of ongeoorloofde verwijdering van gegevens, misbruik van software en onjuiste wijziging of openbaarmaking van informatie te voorkomen.

IT – beveiligingshulpmiddelen zoals netwerk-en webapplicatie firewalls (WAF ‘ s), tweefactorauthenticatie en inbraakdetectie zijn nuttig bij het voorkomen van beveiligingsinbreuken die kunnen leiden tot ongeautoriseerde toegang tot systemen en gegevens.

2., Beschikbaarheid

het beschikbaarheidsbeginsel heeft betrekking op de toegankelijkheid van het systeem, de producten of de diensten zoals bepaald in een contract of een service level agreement (SLA). Als zodanig wordt het minimaal aanvaardbare prestatieniveau voor de beschikbaarheid van het systeem door beide partijen vastgesteld.

dit principe heeft geen betrekking op de functionaliteit en bruikbaarheid van het systeem, maar houdt wel veiligheidsgerelateerde criteria in die van invloed kunnen zijn op de beschikbaarheid. Monitoring van de prestaties en beschikbaarheid van het netwerk, site failover en de afhandeling van beveiligingsincidenten zijn in dit verband van cruciaal belang.

3., Verwerkingsintegriteit

het principe van verwerkingsintegriteit heeft betrekking op de vraag of een systeem zijn doel bereikt (d.w.z. de juiste gegevens tegen de juiste prijs op het juiste moment levert). Daarom moet de gegevensverwerking volledig, geldig, nauwkeurig, tijdig en geautoriseerd zijn.

verwerkingsintegriteit impliceert echter niet noodzakelijk dataintegriteit. Als gegevens fouten bevatten voordat ze in het systeem worden ingevoerd, is het meestal niet de verantwoordelijkheid van de verwerkingsentiteit om ze op te sporen., Monitoring van de gegevensverwerking, in combinatie met kwaliteitsborgingsprocedures, kan de integriteit van de verwerking helpen waarborgen.

4. Vertrouwelijkheid

gegevens worden als vertrouwelijk beschouwd indien de toegang en openbaarmaking ervan beperkt is tot een bepaalde groep personen of organisaties. Voorbeelden hiervan zijn gegevens die uitsluitend bestemd zijn voor het personeel van het bedrijf, evenals bedrijfsplannen, intellectueel eigendom, interne prijslijsten en andere soorten gevoelige financiële informatie.

versleuteling is een belangrijke controle voor het beschermen van de vertrouwelijkheid tijdens de overdracht., Netwerk-en applicatie firewalls, samen met strenge toegangscontroles, kunnen worden gebruikt om informatie te beschermen die wordt verwerkt of opgeslagen op computersystemen.

5. Privacy

het privacybeginsel heeft betrekking op de verzameling, het gebruik, het bewaren, de openbaarmaking en de verwijdering van persoonlijke informatie door het systeem in overeenstemming met de privacyverklaring van een organisatie, alsook met de criteria die zijn uiteengezet in de General accepted privacy principles (GAPP) van de AICPA.

persoonlijke identificeerbare informatie (PII) verwijst naar gegevens die een individu kunnen onderscheiden (bijvoorbeeld naam, adres, sofinummer)., Sommige persoonsgegevens met betrekking tot gezondheid, ras, seksualiteit en religie worden ook als gevoelig beschouwd en vereisen over het algemeen een extra niveau van bescherming. Controles moeten worden ingesteld om alle PII te beschermen tegen onbevoegde toegang.

bekijk hoe Imperva gegevensbescherming u kan helpen bij SOC 2 compliance.

het belang van SOC 2 compliance

hoewel SOC 2 compliance geen vereiste is voor SaaS-en cloudcomputingleveranciers, kan de rol ervan in het beveiligen van uw gegevens niet worden overschat.,

Imperva ondergaat regelmatig audits om ervoor te zorgen dat aan de vereisten van elk van de vijf vertrouwensprincipes wordt voldaan en dat we SOC 2-compliant blijven. Compliance geldt voor alle diensten die wij leveren, waaronder beveiliging van webapplicaties, DDoS-bescherming, levering van content via onze CDN, load balancing en Attack Analytics.