La sicurezza delle informazioni è motivo di preoccupazione per tutte le organizzazioni, comprese quelle che esternalizzano le operazioni aziendali chiave a fornitori di terze parti (ad esempio, SaaS, fornitori di cloud computing). Giustamente, dal momento che i dati mal gestiti, in particolare dai fornitori di applicazioni e sicurezza di rete, possono lasciare le aziende vulnerabili ad attacchi, come il furto di dati, l’estorsione e l’installazione di malware.,

SOC 2 è una procedura di controllo che garantisce ai fornitori di servizi di gestire in modo sicuro i dati per proteggere gli interessi della vostra organizzazione e la privacy dei suoi clienti. Per le aziende attente alla sicurezza, la conformità SOC 2 è un requisito minimo quando si considera un provider SaaS.

Cos’è SOC 2

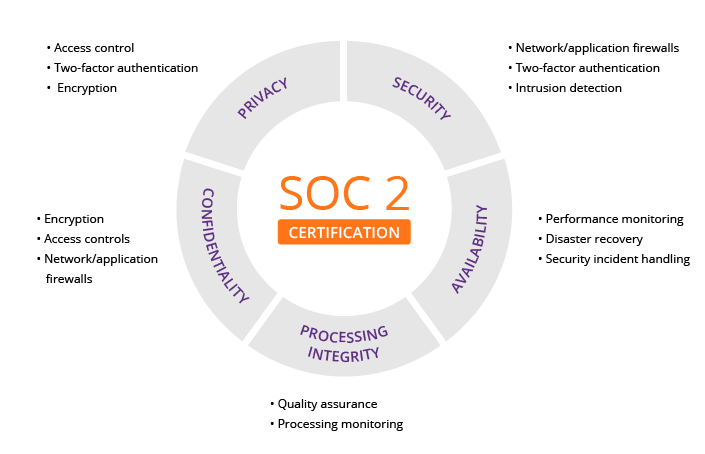

Sviluppato dall’American Institute of CPAs (AICPA), SOC 2 definisce i criteri per la gestione dei dati dei clienti sulla base di cinque “principi del servizio di fiducia”: sicurezza, disponibilità, integrità del trattamento, riservatezza e privacy.,

A differenza di PCI DSS, che ha requisiti molto rigidi, i report SOC 2 sono unici per ogni organizzazione. In linea con le pratiche aziendali specifiche, ciascuno progetta i propri controlli per rispettare uno o più dei principi di fiducia.

Questi rapporti interni ti forniscono (insieme a regolatori,partner commerciali, fornitori, ecc.) con informazioni importanti su come il tuo fornitore di servizi gestisce i dati.,

Esistono due tipi di report SOC:

- Il tipo I descrive i sistemi di un fornitore e se il loro design è adatto a soddisfare i principi di affidabilità pertinenti.

- Tipo II descrive in dettaglio l’efficacia operativa di tali sistemi.

Certificazione SOC 2

La certificazione SOC 2 viene rilasciata da revisori esterni. Valutano la misura in cui un fornitore rispetta uno o più dei cinque principi di fiducia basati sui sistemi e sui processi in atto.

I principi di fiducia sono suddivisi come segue:

1., Sicurezza

Il principio di sicurezza si riferisce alla protezione delle risorse di sistema da accessi non autorizzati. I controlli di accesso aiutano a prevenire potenziali abusi del sistema, furto o rimozione non autorizzata di dati, uso improprio del software e alterazione o divulgazione impropria delle informazioni.

Strumenti di sicurezza IT come firewall di rete e applicazioni web (WAF), autenticazione a due fattori e rilevamento delle intrusioni sono utili per prevenire violazioni della sicurezza che possono portare ad accesso non autorizzato di sistemi e dati.

2., Disponibilità

Il principio di disponibilità si riferisce all’accessibilità del sistema, dei prodotti o dei servizi come previsto da un contratto o da un Service Level Agreement (SLA). Come tale, il livello minimo di prestazioni accettabile per la disponibilità del sistema è fissato da entrambe le parti.

Questo principio non riguarda la funzionalità e l’usabilità del sistema, ma implica criteri relativi alla sicurezza che possono influire sulla disponibilità. Il monitoraggio delle prestazioni e della disponibilità della rete, il failover del sito e la gestione degli incidenti di sicurezza sono fondamentali in questo contesto.

3., Integrità dell’elaborazione

Il principio dell’integrità dell’elaborazione riguarda se un sistema raggiunge o meno il suo scopo (ad esempio, fornisce i dati giusti al giusto prezzo al momento giusto). Di conseguenza, il trattamento dei dati deve essere completo, valido, accurato, tempestivo e autorizzato.

Tuttavia, l’integrità dell’elaborazione non implica necessariamente l’integrità dei dati. Se i dati contengono errori prima di essere immessi nel sistema, rilevarli di solito non è responsabilità dell’entità di elaborazione., Il monitoraggio del trattamento dei dati, insieme alle procedure di garanzia della qualità, può contribuire a garantire l’integrità del trattamento.

4. Riservatezza

I dati sono considerati riservati se il loro accesso e divulgazione sono limitati a un insieme specificato di persone o organizzazioni. Gli esempi possono includere dati destinati esclusivamente al personale aziendale, nonché piani aziendali, proprietà intellettuale, listini prezzi interni e altri tipi di informazioni finanziarie sensibili.

La crittografia è un controllo importante per proteggere la riservatezza durante la trasmissione., I firewall di rete e di applicazione, insieme a rigorosi controlli di accesso, possono essere utilizzati per salvaguardare le informazioni in elaborazione o memorizzate sui sistemi informatici.

5. Privacy

Il principio della privacy riguarda la raccolta, l’uso, la conservazione, la divulgazione e lo smaltimento delle informazioni personali da parte del sistema in conformità con l’informativa sulla privacy di un’organizzazione, nonché con i criteri stabiliti nei principi sulla privacy generalmente accettati dall’AICPA (GAPP).

Le informazioni personali identificabili (PII) si riferiscono a dettagli che possono distinguere un individuo (ad esempio, nome, indirizzo, numero di previdenza sociale)., Anche alcuni dati personali relativi alla salute, alla razza, alla sessualità e alla religione sono considerati sensibili e generalmente richiedono un ulteriore livello di protezione. I controlli devono essere messi in atto per proteggere tutte le PII da accessi non autorizzati.

Scopri come Imperva Data Protection può aiutarti con la conformità SOC 2.

L’importanza della conformità SOC 2

Mentre la conformità SOC 2 non è un requisito per SaaS e fornitori di cloud computing, il suo ruolo nella protezione dei dati non può essere sopravvalutato.,

Imperva viene sottoposta a audit regolari per garantire che i requisiti di ciascuno dei cinque principi di fiducia siano soddisfatti e che restiamo conformi a SOC 2. La conformità si estende a tutti i servizi che forniamo, tra cui sicurezza delle applicazioni Web, protezione DDoS, distribuzione dei contenuti attraverso la nostra CDN, bilanciamento del carico e analisi degli attacchi.