az információbiztonság aggodalomra ad okot minden szervezet számára, beleértve azokat is, amelyek kiszervezik a kulcsfontosságú üzleti műveleteket harmadik fél gyártóinak (például SaaS, felhőalapú számítástechnikai szolgáltatók). Jogosan, mivel a rosszul kezelt adatok-különösen az alkalmazás-és a hálózati biztonsági szolgáltatók-sebezhetővé tehetik a vállalkozásokat a támadásokkal szemben, mint például az adatlopás, a zsarolás és a rosszindulatú programok telepítése.,a

SOC 2 egy auditálási eljárás, amely biztosítja, hogy a szolgáltatók biztonságosan kezeljék az Ön adatait a szervezet érdekeinek, valamint az ügyfelek magánéletének védelme érdekében. A biztonságtudatos vállalkozások, SOC 2 megfelelés minimális követelmény, ha figyelembe vesszük a SaaS szolgáltató.

mi az a SOC 2

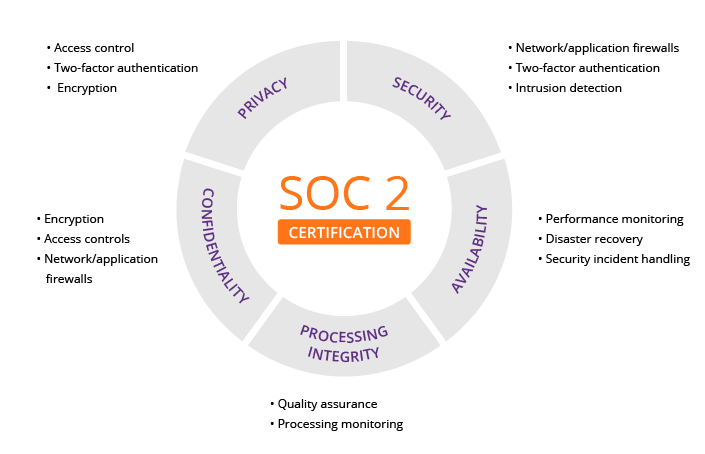

, amelyet az American Institute of CPAs (AICPA) fejlesztett ki, a SOC 2 meghatározza az ügyféladatok kezelésének kritériumait öt “bizalmi szolgáltatás elvén”—a biztonság, a rendelkezésre állás, a feldolgozás integritása, a titoktartás és a magánélet.,

ellentétben a PCI DSS-vel, amely nagyon merev követelményekkel rendelkezik, a SOC 2 jelentések minden szervezet számára egyediek. A konkrét üzleti gyakorlatokkal összhangban mindegyik saját ellenőrzést tervez, hogy megfeleljen egy vagy több bizalmi elvnek.

ezek a belső jelentések az Ön számára (együtt szabályozók, üzleti partnerek, szállítók, stb .. ) fontos információkkal arról, hogy a szolgáltató hogyan kezeli az adatokat.,

kétféle SOC jelentés létezik:

- az I. Típus leírja az eladó rendszereit, valamint azt, hogy kialakításuk alkalmas-e a vonatkozó megbízhatósági elveknek való megfelelésre.

- II Típus részletezi e rendszerek működési hatékonyságát.

SOC 2 certification

SOC 2 certification által kiadott külső könyvvizsgálók. Felmérik, hogy az eladó milyen mértékben felel meg a meglévő rendszereken és folyamatokon alapuló öt bizalmi elv közül egynek vagy többnek.

A megbízhatósági elvek a következőképpen oszlanak meg:

1., Biztonság

a biztonsági elv a rendszer erőforrásainak jogosulatlan hozzáférés elleni védelmére utal. A hozzáférés-vezérlők segítenek megelőzni a rendszer esetleges visszaéléseit, az adatok lopását vagy jogosulatlan eltávolítását, a szoftverekkel való visszaélést, valamint az információk helytelen megváltoztatását vagy nyilvánosságra hozatalát.

IT biztonsági eszközök, például hálózati és webes alkalmazás tűzfalak (WAFs), kéttényezős hitelesítés és behatolásérzékelés hasznosak a rendszerek és adatok jogosulatlan hozzáféréséhez vezető biztonsági rések megelőzésében.

2., Elérhetőség

a rendelkezésre állás elve a rendszer, a termékek vagy a szolgáltatások hozzáférhetőségére vonatkozik, amint azt a szerződés vagy a szolgáltatási szintű megállapodás (SLA) előírja. Mint ilyen, a rendszer rendelkezésre állásának minimális elfogadható teljesítményszintjét mindkét fél határozza meg.

Ez az elv nem foglalkozik a rendszer működőképességével és használhatóságával, hanem magában foglalja a biztonsággal kapcsolatos kritériumokat, amelyek befolyásolhatják a rendelkezésre állást. Ebben az összefüggésben kritikus fontosságú a hálózat teljesítményének és rendelkezésre állásának nyomon követése, a telephely meghibásodása és a biztonsági incidensek kezelése.

3., Feldolgozási integritás

a feldolgozási integritás elve foglalkozik azzal, hogy egy rendszer eléri-e a célját (azaz a megfelelő adatokat a megfelelő áron a megfelelő időben szállítja). Ennek megfelelően az adatkezelésnek teljesnek, érvényesnek, pontosnak, időszerűnek és engedélyezettnek kell lennie.

a feldolgozási integritás azonban nem feltétlenül jelenti az adatok integritását. Ha az adatok hibákat tartalmaznak a rendszerbe történő bevitel előtt, akkor azok észlelése általában nem a feldolgozó egység felelőssége., Az adatfeldolgozás nyomon követése a minőségbiztosítási eljárásokkal együtt hozzájárulhat a feldolgozás integritásának biztosításához.

4. Titoktartás

Az adatok bizalmasnak minősülnek, ha hozzáférése és nyilvánosságra hozatala meghatározott személyek vagy szervezetek csoportjára korlátozódik. Ilyenek lehetnek például a kizárólag vállalati személyzet számára szánt adatok, valamint az üzleti tervek, a szellemi tulajdon, a belső árlisták és más típusú érzékeny pénzügyi információk.

A titkosítás fontos ellenőrzés a titoktartás védelme érdekében az átvitel során., A hálózati és alkalmazási tűzfalak, valamint a szigorú hozzáférés-szabályozás a számítógépes rendszerekben feldolgozott vagy tárolt információk védelmére használhatók.

5. Adatvédelem

az adatvédelem elve a szervezet adatvédelmi nyilatkozatának megfelelően foglalkozik a rendszer személyes adatainak gyűjtésével, felhasználásával, megőrzésével, nyilvánosságra hozatalával és ártalmatlanításával, valamint az AICPA általánosan elfogadott adatvédelmi elveiben (Gapp) meghatározott kritériumokkal.

a személyes azonosítható adatok (PII) olyan adatokra utalnak, amelyek megkülönböztethetik az egyént (pl. név, cím, társadalombiztosítási szám)., Az egészséggel, a fajjal, a szexualitással és a vallással kapcsolatos személyes adatok egy része szintén érzékenynek tekinthető, és általában extra szintű védelmet igényel. A vezérlőket be kell állítani, hogy megvédjék az összes PII-t a jogosulatlan hozzáféréstől.

nézze meg, hogyan segíthet az Imperva adatvédelem a SOC 2 megfelelőségében.

A SOC 2 megfelelés fontossága

míg a SOC 2 megfelelés nem követelmény a SaaS-k és a felhőalapú számítástechnikai gyártók számára, az adatok biztosításában betöltött szerepe nem lehet túlbecsülni.,

az Imperva rendszeres ellenőrzéseket végez annak biztosítása érdekében, hogy az öt bizalmi elv mindegyikének követelményei teljesüljenek, és hogy továbbra is SOC 2-megfelelőek maradjunk. A megfelelés kiterjed minden általunk nyújtott szolgáltatásra, beleértve a webes alkalmazások biztonságát, a DDoS védelmét, A tartalom kézbesítését CDN-n keresztül, a terheléselosztást és az Attack Analytics szolgáltatást.