La sécurité de l’information est un sujet de préoccupation pour toutes les organisations, y compris celles qui sous-traitent les opérations commerciales clés à des fournisseurs tiers (par exemple, SaaS, fournisseurs de cloud computing). À juste titre, puisque les données mal gérées—en particulier par les fournisseurs d’applications et de sécurité réseau-peuvent rendre les entreprises vulnérables aux attaques, telles que le vol de données, l’extorsion et l’installation de logiciels malveillants.,

SOC 2 est une procédure d’audit qui garantit à vos fournisseurs de services de gérer en toute sécurité vos données afin de protéger les intérêts de votre organisation et la vie privée de ses clients. Pour les entreprises soucieuses de la sécurité, la conformité SOC 2 est une exigence minimale lorsqu’on envisage un fournisseur SaaS.

Qu’est—ce que le SOC 2

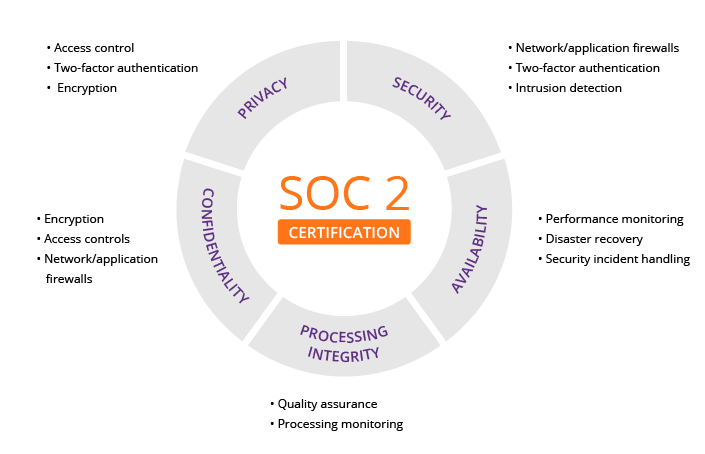

Développé par l’American Institute of CPAs (AICPA), le SOC 2 définit des critères de gestion des données clients basés sur cinq « principes de service de confiance” – sécurité, disponibilité, intégrité du traitement, confidentialité et confidentialité.,

Contrairement à PCI DSS, qui a des exigences très rigides, les rapports SOC 2 sont uniques à chaque organisation. Conformément à des pratiques commerciales, chacun conçoit ses propres contrôles de respecter l’une ou plusieurs des principes de confiance.

Ces rapports internes vous fournissent (ainsi que les régulateurs, les partenaires commerciaux, les fournisseurs, etc.) avec des informations importantes sur la façon dont votre fournisseur de services gère les données.,

Il existe deux types de rapports SOC:

- Le type I décrit les systèmes d’un fournisseur et indique si leur conception est adaptée aux principes de confiance pertinents.

- Le type II détaille l’efficacité opérationnelle de ces systèmes.

Certification SOC 2

La certification SOC 2 est délivrée par des auditeurs externes. Ils évaluent la mesure dans laquelle un fournisseur se conforme à un ou plusieurs des cinq principes de confiance en fonction des systèmes et des processus en place.

Les principes de confiance se décomposent comme suit:

1., Sécurité

Le principe de sécurité fait référence à la protection des ressources du système contre les accès non autorisés. Les contrôles d’accès aident à prévenir les abus potentiels du système, le vol ou la suppression non autorisée de données, l’utilisation abusive de logiciels et la modification ou la divulgation inappropriée d’informations.

Les outils de sécurité informatique tels que les pare-feu d’applications réseau et Web (WAFS), l’authentification à deux facteurs et la détection d’intrusion sont utiles pour prévenir les failles de sécurité pouvant conduire à un accès non autorisé aux systèmes et aux données.

2., Disponibilité

Le principe de disponibilité fait référence à l’accessibilité du système, des produits ou des services tel que stipulé par un contrat ou un accord de niveau de service (SLA). En tant que tel, le niveau de performance minimum acceptable pour la disponibilité du système est fixé par les deux parties.

Ce principe ne traite pas de la fonctionnalité et de la convivialité du système, mais implique des critères liés à la sécurité qui peuvent affecter la disponibilité. La surveillance des performances et de la disponibilité du réseau, le basculement du site et la gestion des incidents de sécurité sont essentiels dans ce contexte.

3., Intégrité du traitement

Le principe d’intégrité du traitement vise à déterminer si un système atteint ou non son objectif (c.-à-d., fournit les bonnes données au bon prix au bon moment). En conséquence, le traitement des données doit être complet, valide, exact, opportun et autorisé.

Cependant, d’intégrité du traitement n’implique pas nécessairement l’intégrité des données. Si les données contiennent des erreurs avant d’être saisies dans le système, leur détection n’est généralement pas de la responsabilité de l’entité de traitement., La surveillance du traitement des données, associée à des procédures d’assurance qualité, peut aider à garantir l’intégrité du traitement.

4. Confidentialité

Les données sont considérées comme confidentielles si leur accès et leur divulgation sont limités à un ensemble spécifié de personnes ou d’organisations. Les exemples peuvent inclure des données destinées uniquement au personnel de l’entreprise, ainsi que des plans d’affaires, de la propriété intellectuelle, des listes de prix internes et d’autres types d’informations financières sensibles.

Le cryptage est un contrôle important pour protéger la confidentialité pendant la transmission., Des pare-feu réseau et applicatifs, ainsi que des contrôles d’accès rigoureux, peuvent être utilisés pour protéger les informations traitées ou stockées sur des systèmes informatiques.

5. Confidentialité

Le principe de confidentialité traite de la collecte, de l’utilisation, de la conservation, de la divulgation et de l’élimination des renseignements personnels par le système conformément à l’avis de confidentialité d’une organisation, ainsi qu’aux critères énoncés dans les principes de confidentialité généralement acceptés (PPAG) de l’AICPA.

Les informations personnelles identifiables (PII) font référence aux détails qui peuvent distinguer une personne (par exemple, nom, adresse, numéro de sécurité sociale)., Certaines données personnelles liées à la santé, à la race, à la sexualité et à la religion sont également considérées comme sensibles et nécessitent généralement un niveau de protection supplémentaire. Des contrôles doivent être mis en place pour protéger toutes les PII contre tout accès non autorisé.

Découvrez comment Imperva Data Protection peut vous aider à respecter la conformité SOC 2.

L’importance de la conformité SOC 2

Bien que la conformité SOC 2 ne soit pas une exigence pour les fournisseurs de SaaS et de cloud computing, son rôle dans la sécurisation de vos données ne peut pas être surestimé.,

Imperva subit des audits réguliers pour s’assurer que les exigences de chacun des cinq principes de confiance sont respectées et que nous restons conformes à SOC 2. La conformité s’étend à tous les services que nous fournissons, y compris la sécurité des applications Web, la protection DDoS, la diffusion de contenu via notre CDN, l’équilibrage de charge et l’analyse des attaques.