tietoturva on huolenaihe kaikille organisaatioille, mukaan lukien ne, jotka ulkoistavat keskeisiä liiketoiminnan kolmansien osapuolien (esim., SaaS, cloud-computing palveluntarjoajat). Oikeutetusti niin, koska väärin data—erityisesti sovelluksen ja verkon turvallisuus—palveluntarjoajat voivat jättää yritykset alttiita hyökkäyksiä, kuten tietojen varkaus, kiristys ja haittaohjelmia asennus.,

SOC 2 on tarkastuksen menettely, joka takaa palvelun tarjoajat turvallisesti hallita tietoja etujen suojelemiseksi oman organisaation ja yksityisyyden asiakkailleen. Tietoturvatietoisille yrityksille SOC 2-vaatimusten noudattaminen on vähimmäisvaatimus, kun otetaan huomioon SaaS-palveluntarjoaja.

Mikä on SOC 2

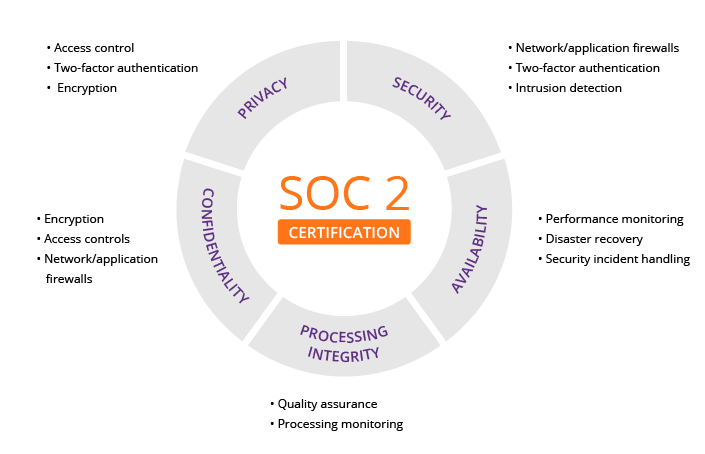

Kehittämä American Institute of Cpa (AICPA), SOC 2 määritellään perusteet hallintaan asiakkaan tiedot perustuvat viisi ”luottamus palvelun periaatteet”—turvallisuus, saatavuus, käsittely eheyden, luottamuksellisuuden ja yksityisyyden suojaamiseksi.,

toisin Kuin PCI-DSS, joka on erittäin jäykkä vaatimukset, SOC 2 raportit ovat ainutlaatuisia kunkin organisaation. Erityisten liiketoimintakäytäntöjen mukaisesti kukin suunnittelee omat valvontansa noudattaakseen yhtä tai useampaa luottamusperiaatetta.

nämä sisäiset raportit tarjoavat sinulle (yhdessä sääntelyviranomaisten, liikekumppaneiden, toimittajien jne.) tärkeillä tiedoilla siitä, miten palveluntarjoajasi hallinnoi tietoja.,

On olemassa kahdenlaisia SOC raportit:

- Tyyppi I kuvataan toimittajan järjestelmät ja onko niiden muotoilu on sopiva vastaamaan luottamukseen periaatteita.

- tyypin II tiedot näiden järjestelmien toimivuudesta.

SOC 2 sertifiointi

SOC 2-sertifiointi on myöntänyt ulkopuolella tilintarkastajat. Ne arvioivat, missä määrin myyjä noudattaa yhtä tai useampaa viidestä luottamusperiaatteesta käytössä olevien järjestelmien ja prosessien perusteella.

Luottamusperiaatteet eritellään seuraavasti:

1., Tietoturva

tietoturvaperiaate tarkoittaa järjestelmäresurssien suojaamista luvattomalta käytöltä. Kulunvalvonta auttaa estämään mahdollisen järjestelmän väärinkäytön, varkauden tai luvattoman tietojen poistamisen, ohjelmistojen väärinkäytön sekä tietojen virheellisen muuttamisen tai luovuttamisen.

security työkaluja, kuten verkko-ja web-sovellus palomuuri (WAFs), kahden tekijän todennus ja tunkeutumisen havaitseminen ovat hyödyllisiä estää tietoturvaloukkauksia, joka voi johtaa luvaton pääsy järjestelmiin ja tietoihin.

2., Saatavuus

saatavuus periaate viittaa pääsy järjestelmään, tuotteet tai palvelut, kuten määräämällä sopimus tai palvelutasosopimus (SLA). Näin ollen molemmat osapuolet asettavat järjestelmän käytettävyyden hyväksyttäväksi vähimmäistasoksi.

tämä periaate ei koske järjestelmän toimivuutta ja käytettävyyttä, mutta siihen sisältyy turvallisuuteen liittyviä kriteerejä, jotka voivat vaikuttaa saatavuuteen. Verkon suorituskyvyn ja käytettävyyden seuranta, sivuston vikaantuminen ja tietoturvaloukkausten käsittely ovat tässä yhteydessä kriittisiä.

3., Käsittely eheyden

käsittely eheyden periaate, osoitteet, onko järjestelmä saavuttaa sen tarkoituksen (eli tuottaa oikeaa tietoa, oikeaan hintaan, oikeaan aikaan). Näin ollen tietojenkäsittelyn on oltava täydellistä, pätevää, tarkkaa, oikea-aikaista ja luvallista.

tietojen eheys ei kuitenkaan välttämättä tarkoita tietojen eheyttä. Jos data sisältää virheitä ennen kuin ne syötetään järjestelmään, havaita niitä ei ole yleensä vastuussa käsittely-yksiköllä., Tietojenkäsittelyn seuranta yhdessä laadunvarmistusmenettelyjen kanssa voi auttaa varmistamaan käsittelyn eheyden.

4. Luottamuksellisuus

tietoja pidetään luottamuksellisina, jos niiden käyttö ja paljastaminen rajoitetaan tiettyihin henkilöihin tai järjestöihin. Tällaisia voivat olla esimerkiksi tiedot on tarkoitettu vain yrityksen henkilöstö, sekä liiketoimintasuunnitelmat, teollis-ja tekijänoikeudet, sisäiset hinnastot ja muita arkaluonteisia taloudellisia tietoja.

salaus on tärkeä kontrolli luottamuksellisuuden suojaamiseksi lähetyksen aikana., Verkon ja sovellusten palomuurit, yhdessä tiukka kulunvalvonta, voidaan turvata tietoja on käsitelty tai tallennettu tietokoneen järjestelmissä.

5. Yksityisyyden

yksityisyyden periaate koskee järjestelmän kerääminen, käyttö, säilyttäminen, luovuttaminen ja hävittäminen henkilökohtaisia tietoja mukaisesti organisaation tietosuoja, sekä esitetyt perusteet AICPA on yleisesti hyväksytty yksityisyyden periaatteita (GAPP).

henkilökohtaiset tunnistettavat tiedot (PII) tarkoittavat yksityiskohtia, joilla voidaan erottaa yksilö (esim.nimi, osoite, sosiaaliturvatunnus)., Joitakin terveyteen, rotuun, seksuaalisuuteen ja uskontoon liittyviä henkilötietoja pidetään myös arkaluontoisina, ja ne edellyttävät yleensä ylimääräistä suojelua. Valvonta on otettava käyttöön suojaamaan kaikkia PII luvattomalta käytöltä.

Katso, miten Imperva Data Protection voi auttaa sinua SOC 2 noudattamista.

merkitystä SOC 2 noudattaminen

Vaikka SOC 2 noudattaminen ei ole vaatimus, SaaS ja cloud computing myyjät, sen rooli turvata tietosi ei voida yliarvioida.,

Imperva suoritetaan säännöllisesti tarkastuksia varmistaakseen, että vaatimuksia kunkin viiden luottaa periaatteet täyttyvät ja että olemme edelleen SOC 2-yhteensopiva. Noudattaminen koskee kaikkia palveluja voimme tarjota, mukaan lukien web application security, DDoS-suojaus, sisältötoimituksen kautta CDN, kuormituksen tasapainotus ja Hyökkäys Analytics.