la seguridad de la información es un motivo de preocupación para todas las organizaciones, incluidas aquellas que externalizan operaciones comerciales clave a proveedores externos (por ejemplo, SaaS, proveedores de computación en la nube). Con razón, dado que los datos mal manejados, especialmente por los proveedores de seguridad de aplicaciones y redes, pueden dejar a las empresas vulnerables a ataques, como el robo de datos, la extorsión y la instalación de malware.,

SOC 2 es un procedimiento de auditoría que garantiza que sus proveedores de servicios gestionen de forma segura sus datos para proteger los intereses de su organización y la privacidad de sus clientes. Para las empresas conscientes de la seguridad, el cumplimiento de SOC 2 es un requisito mínimo cuando se considera un proveedor de SaaS.

Qué es SOC 2

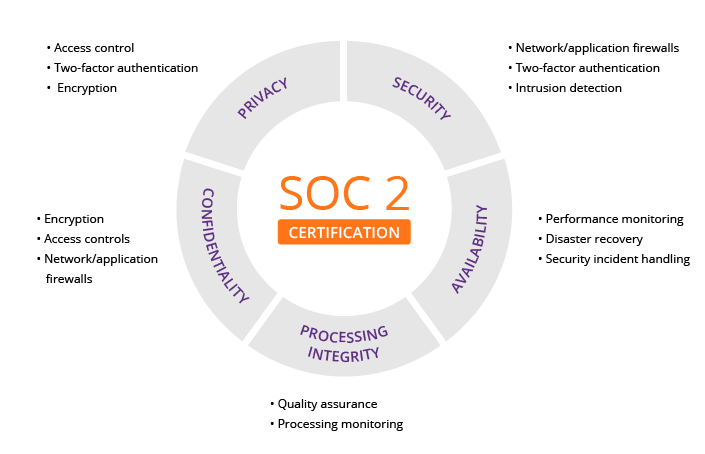

desarrollado por el Instituto Americano de CPAs (AICPA), SOC 2 define criterios para administrar los datos de los clientes basados en cinco «principios de servicio de confianza»: seguridad, disponibilidad, integridad de procesamiento, confidencialidad y Privacidad.,

a diferencia de PCI DSS, que tiene requisitos muy rígidos, los informes SOC 2 son únicos para cada organización. De acuerdo con las prácticas comerciales específicas, cada uno diseña sus propios controles para cumplir con uno o más de los principios de confianza.

Estos informes internos le proporcionan (junto con los reguladores, socios comerciales, proveedores, etc.) con información importante sobre cómo su proveedor de servicios administra los datos.,

Hay dos tipos de informes SOC:

- El tipo I describe los sistemas de un proveedor y si su diseño es adecuado para cumplir con los principios de confianza relevantes.

- El tipo II detalla la eficacia operativa de esos sistemas.

certificación SOC 2

la certificación SOC 2 es emitida por auditores externos. Evalúan la medida en que un proveedor cumple con uno o más de los cinco principios de confianza sobre la base de los sistemas y procesos existentes.

Los principios de confianza se desglosan de la siguiente manera:

1., Seguridad

el principio de seguridad se refiere a la protección de los recursos del sistema contra el acceso no autorizado. Los controles de acceso ayudan a prevenir el posible abuso del sistema, el robo o la eliminación no autorizada de datos, el mal uso del software y la alteración o divulgación inapropiada de la información.

Las herramientas de seguridad de TI, como los firewalls de red y aplicaciones web (WAF), la autenticación de dos factores y la detección de intrusos, son útiles para prevenir las brechas de seguridad que pueden conducir al acceso no autorizado de sistemas y datos.

2., Disponibilidad

el principio de disponibilidad se refiere a la accesibilidad del Sistema, productos o servicios según lo estipulado por un contrato o acuerdo de nivel de Servicio (SLA). Como tal, el nivel de rendimiento mínimo aceptable para la disponibilidad del sistema es establecido por ambas partes.

Este principio no aborda la funcionalidad y usabilidad del sistema, pero sí implica criterios relacionados con la seguridad que pueden afectar la disponibilidad. La supervisión del rendimiento y la disponibilidad de la red, la conmutación por error del sitio y la gestión de incidentes de seguridad son fundamentales en este contexto.

3., Integridad de procesamiento

el principio de integridad de procesamiento se refiere a si un sistema logra o no su propósito (es decir, entrega los datos correctos al precio correcto en el momento correcto). En consecuencia, el procesamiento de datos debe ser completo, válido, preciso, oportuno y autorizado.

sin embargo, la integridad del procesamiento no implica necesariamente la integridad de los datos. Si los datos contienen errores antes de ser introducidos en el sistema, su detección no suele ser responsabilidad de la entidad procesadora., La supervisión del procesamiento de datos, junto con los procedimientos de garantía de calidad, puede ayudar a garantizar la integridad del procesamiento.

4. Confidencialidad

los datos se consideran confidenciales si su acceso y divulgación están restringidos a un grupo específico de personas u organizaciones. Los ejemplos pueden incluir datos destinados únicamente al personal de la empresa, así como planes de negocios, propiedad intelectual, listas de precios internas y otros tipos de información financiera confidencial.

el cifrado es un control importante para proteger la confidencialidad durante la transmisión., Los cortafuegos de redes y aplicaciones, junto con rigurosos controles de acceso, se pueden utilizar para salvaguardar la información que se procesa o almacena en los sistemas informáticos.

5. Privacidad

el principio de privacidad aborda la recopilación, el uso, la retención, la divulgación y la eliminación de información personal del sistema de conformidad con el Aviso de privacidad de una organización, así como con los criterios establecidos en los principios de privacidad generalmente aceptados (GAPP) de la AICPA.

la información de identificación Personal (PII) se refiere a los detalles que pueden distinguir a una persona (por ejemplo, nombre, dirección, número de Seguro Social)., Algunos datos personales relacionados con la salud, la raza, la sexualidad y la religión también se consideran sensibles y generalmente requieren un nivel adicional de protección. Se deben establecer controles para proteger toda la PII del acceso no autorizado.

vea cómo Imperva Data Protection puede ayudarle con el cumplimiento de SOC 2.

la importancia del cumplimiento de SOC 2

aunque el cumplimiento de SOC 2 no es un requisito para los proveedores de SaaS y Cloud computing, no se puede exagerar su papel en la protección de sus datos.,

Imperva se somete a auditorías periódicas para garantizar que se cumplen los requisitos de cada uno de los cinco principios de confianza y que seguimos cumpliendo con SOC 2. El cumplimiento se extiende a todos los servicios que ofrecemos, incluida la seguridad de las aplicaciones web, la protección contra ataques DDoS, la entrega de contenido a través de nuestra CDN, el equilibrio de carga y el análisis de ataques.