informationssikkerhed er en grund til bekymring for alle organisationer, herunder dem, der outsourcer vigtige forretningsmæssige drift til tredje-parts leverandører (fx SaaS, cloud-computing udbydere). Retmæssigt så, da forkert håndtering af data-især ved anvendelse og netværk sikkerhedsudbydere-kan efterlade virksomheder sårbare over for angreb, såsom datatyveri, afpresning og mal .are installation.,

SOC 2 er en revisionsprocedure, der sikrer, at dine tjenesteudbydere administrerer dine data sikkert for at beskytte din organisations interesser og dets kunders privatliv. For sikkerhedsbevidste virksomheder er SOC 2-overholdelse et minimalt krav, når man overvejer en SaaS-udbyder.

hvad er SOC 2

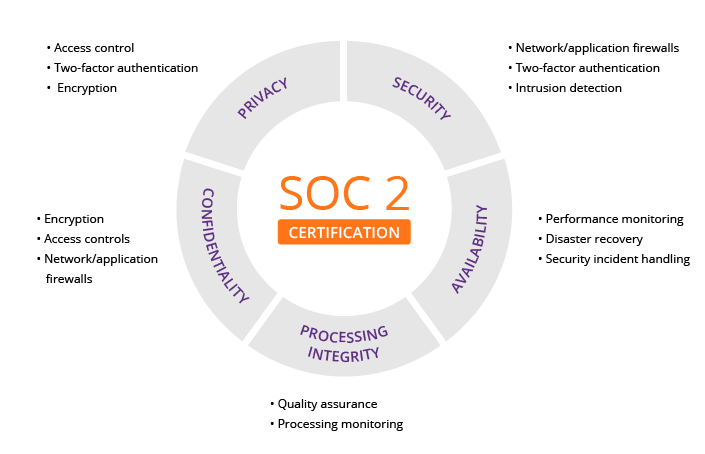

udviklet af American Institute of CPA (AICPA), SOC 2 definerer kriterier for styring af kundedata baseret på fem “trust service principles”—sikkerhed, tilgængelighed, behandlingsintegritet, fortrolighed og privatliv.,

i modsætning til PCI DSS, som har meget stive krav, er SOC 2-rapporter unikke for hver organisation. I overensstemmelse med specifikke forretningspraksis designer hver sin egen kontrol for at overholde et eller flere af tillidsprincipperne.

disse interne rapporter giver dig (sammen med regulatorer, forretningspartnere, leverandører osv.) med vigtige oplysninger om, hvordan din tjenesteudbyder administrerer data.,

Der er to typer SOC-rapporter:

- Type I beskriver en leverandørs systemer, og om deres design er egnet til at opfylde relevante tillidsprincipper.

- type II beskriver disse systemers operationelle effektivitet.

SOC 2-certificering

SOC 2-certificering udstedes af eksterne revisorer. De vurderer, i hvilket omfang en leverandør overholder et eller flere af de fem tillidsprincipper baseret på de systemer og processer, der er på plads.

Tillidsprincipper er opdelt som følger:

1., Sikkerhed

sikkerhedsprincippet henviser til beskyttelse af systemressourcer mod uautoriseret adgang. Adgangskontrol hjælper med at forhindre potentielt systemmisbrug, tyveri eller uautoriseret fjernelse af data, misbrug af Soft .are og ukorrekt ændring eller videregivelse af oplysninger.

it-sikkerhedsværktøjer såsom netværks-og fireebapplikations fire .alls (networkaf ‘ er), tofaktorautentisering og indbrudsdetektering er nyttige til at forhindre sikkerhedsbrud, der kan føre til uautoriseret adgang til systemer og data.

2., Tilgængelighed

tilgængelighedsprincippet henviser til tilgængeligheden af systemet, produkterne eller Tjenesterne som fastsat i en kontrakt eller serviceniveauaftale (SLA). Som Sådan indstilles det mindste acceptable ydelsesniveau for systemtilgængelighed af begge parter.

dette princip omhandler ikke systemfunktionalitet og brugervenlighed, men involverer sikkerhedsrelaterede kriterier, der kan påvirke tilgængeligheden. Overvågning netværkets ydeevne og tilgængelighed, site failover og sikkerhed hændelse håndtering er afgørende i denne sammenhæng.

3., Behandlingsintegritet

behandlingsintegritetsprincippet omhandler, hvorvidt et system opnår sit formål (dvs.leverer de rigtige data til den rigtige pris på det rigtige tidspunkt). Derfor skal databehandling være fuldstændig, gyldig, nøjagtig, rettidig og autoriseret.

imidlertid indebærer behandlingsintegritet ikke nødvendigvis dataintegritet. Hvis data indeholder fejl, før de indlæses i systemet, er det normalt ikke behandlingsenhedens ansvar at opdage dem., Overvågning af databehandling kombineret med kvalitetssikringsprocedurer kan hjælpe med at sikre behandlingsintegriteten.

4. Fortrolighed

Data betragtes som fortrolige, hvis dets adgang og videregivelse er begrænset til et bestemt sæt personer eller organisationer. Eksempler kan omfatte data, der kun er beregnet til virksomhedspersonale, samt forretningsplaner, intellektuel ejendomsret, interne prislister og andre typer følsomme finansielle oplysninger.

kryptering er en vigtig kontrol til beskyttelse af fortrolighed under transmission., Netværks-og applikations fire .alls kan sammen med strenge adgangskontroller bruges til at beskytte oplysninger, der behandles eller gemmes på computersystemer.

5. Beskyttelse af personlige oplysninger

princippet om beskyttelse af personlige oplysninger omhandler systemets indsamling, brug, opbevaring, videregivelse og bortskaffelse af personlige oplysninger i overensstemmelse med en organisations Privatlivspolitik samt med kriterier, der er angivet i AICPA ‘ s generelt accepterede privatlivsprincipper (GAPP).

personlige identificerbare oplysninger (PII) henviser til detaljer, der kan skelne en person (f.eks. navn, adresse, CPR-nummer)., Nogle personlige data relateret til sundhed, race, seksualitet og religion betragtes også som følsomme og kræver generelt et ekstra beskyttelsesniveau. Kontroller skal indføres for at beskytte alle PII mod uautoriseret adgang.

se, hvordan Imperva databeskyttelse kan hjælpe dig med SOC 2-overholdelse.

vigtigheden af SOC 2-overholdelse

selvom SOC 2-overholdelse ikke er et krav for SaaS-og cloud computing-leverandører, kan dens rolle i at sikre dine data ikke overvurderes.,

Imperva gennemgår regelmæssige revisioner for at sikre, at kravene i hvert af de fem tillidsprincipper er opfyldt, og at vi forbliver SOC 2-kompatible. Overholdelse omfatter alle tjenester, vi leverer, herunder securityebapplikationssikkerhed, DDoS-beskyttelse, levering af indhold via vores CDN, belastningsbalancering og Angrebsanalyse.